Wireshark教程 什么是Wireshark?Wireshark是一款开源的包分析工具,主要用于教育、分析、软件开发、通信协议开发和网络故障排除. 它用于跟踪数据包,以便每个数据包都被过滤以满足我们的特定需求。它通常被称为a嗅探器、网络协议分析器和网络分析器.它也被网络安全工程师用来检查安全问题。 Wireshark是一个免费使用的应用程序,用于来回捕获数据。它通常被称为一个免费的包嗅探计算机应用程序。它将网卡置于非选择模式,即接受它接收到的所有数据包。 Wireshark的用途:Wireshark可以通过以下方式使用:

什么是包?包是在源点和目的点之间通过网络传输的数据单位。网络包小,即最大以太网数据包为1.5 Kilobytes, IP数据包为64kilobytes.Wireshark中的数据包可以在线查看,也可以离线分析。 Wireshark的使用历史:在20世纪90年代末杰拉尔德·库姆斯他毕业于密苏里大学堪萨斯城分校的计算机科学专业,为一家小型ISP(互联网服务提供商)工作。当时的协议还没有完成主要的要求。于是,他开始写作飘渺的并在1998年左右发布了第一个版本。网络集成服务拥有以太网商标。 Combos仍然拥有大部分ethereal源代码的版权,其余的源代码在GNU GPL下重新分发。他并不拥有Ethereal商标,所以他把名字改成了Wireshark。他以空灵的内容为基础。 多年来,Wireshark已经赢得了几个行业奖励,包括eWeek, InfoWorld, PC杂志,也是一个顶级数据包嗅探器。Combos继续工作,并发布了软件的新版本。Wireshark产品网站大约有600位贡献者。 Wireshark的功能:Wireshark在组网方面类似于tcpdump。Tcpdump是一个普通的包分析器,它允许用户显示通过连接到计算机的网络传输和接收的其他包和TCP/IP包。它具有图形端和一些排序和过滤功能。Wireshark用户可以看到所有通过网络的流量。 Wireshark还可以监控未发送到网络MAC地址接口的单播流量。但是,交换机不会将所有流量都传递到端口。因此,混杂模式不足以看到所有的流量。各种各样的网络监听或者端口镜像用于在任何点扩展捕获。 端口镜像是一种监控网络流量的方法。启用该功能时,交换机将一个端口上的所有网络数据包的副本发送到另一个端口。 什么是Wireshark中的颜色编码?Wireshark中的报文以高亮显示蓝色的,黑色的,绿色.这些颜色可以帮助用户识别流量的类型。它也被称为包着彩色.Wireshark中着色规则的种类有临时的规则而且永久的规则.

Wireshark特性

安装Wireshark软件在计算机上安装Wireshark软件的步骤如下:

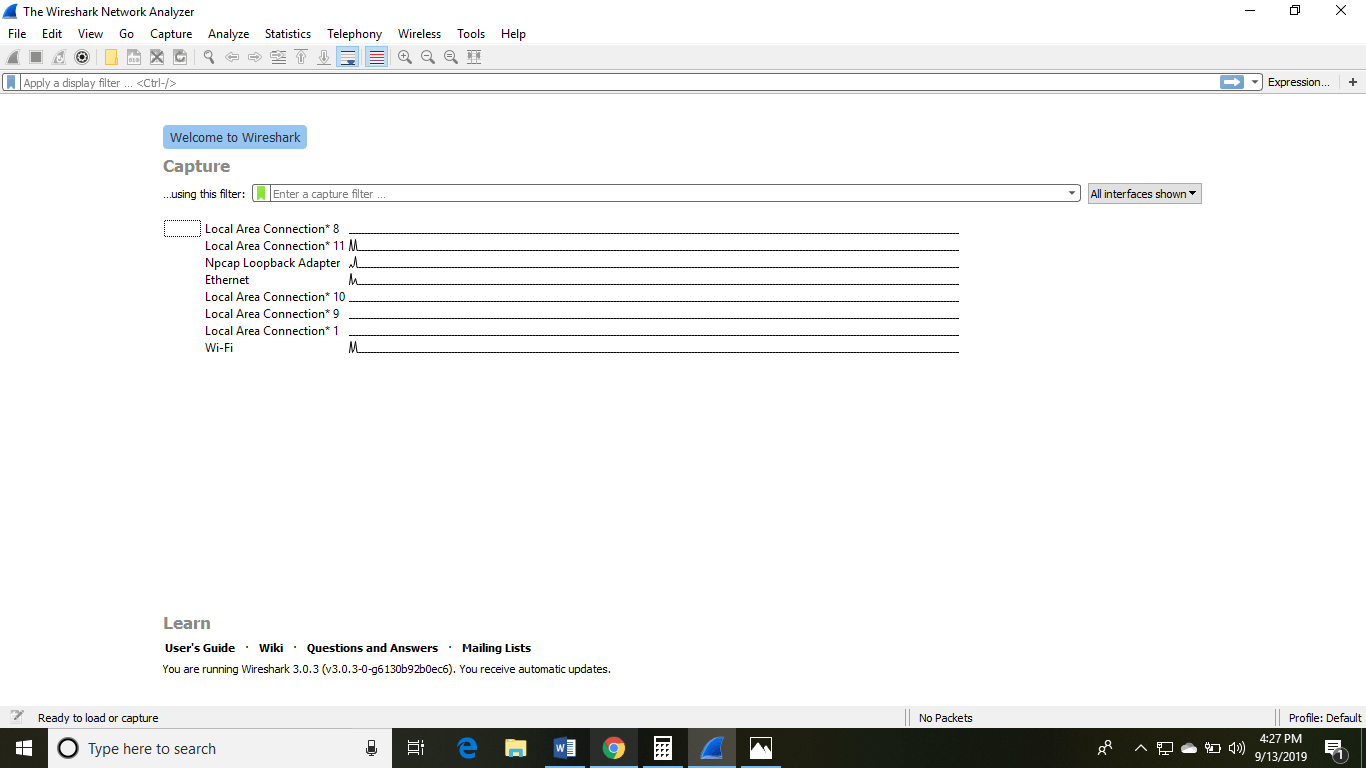

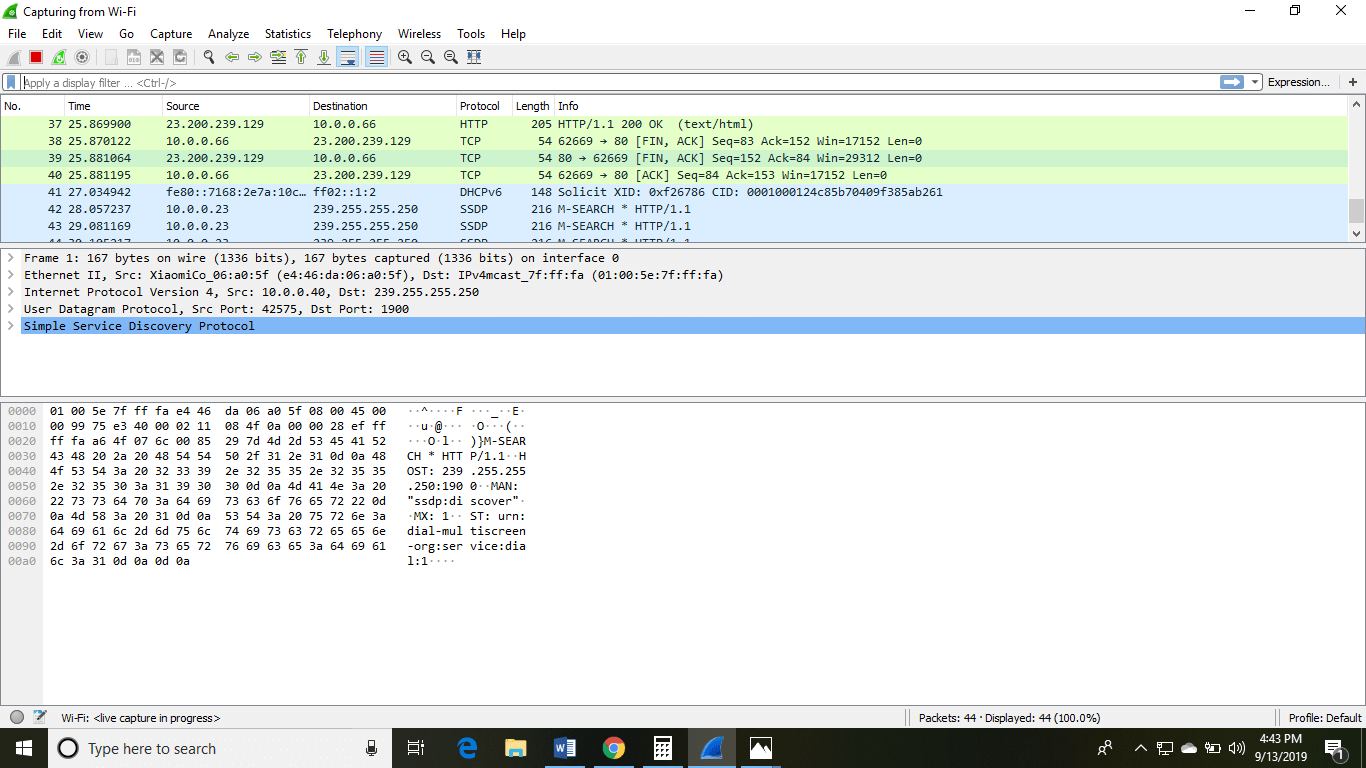

在网络和Internet设置选项中,我们可以检查连接到计算机的接口。 如果你是Linux用户,那么你会在它的包库中找到Wireshark。 通过选择当前接口,我们可以获得通过该接口的流量。这里使用的版本是3.0.3.此版本将以以下方式打开:  Wireshark软件界面如图所示,网络上的所有进程都在此界面中运行。 列表中给出的选项是接口列表选项。界面选项的数量将会显示出来。选择任何选项将决定所有流量。例如,从上图中选择Wi-Fi选项。在此之后,将打开一个新窗口,其中将显示网络上的所有当前流量。下面的图像告诉我们数据包的实时捕获,我们的Wireshark将会是这样的:  上面的箭头表示以十六进制或ASCII格式写入的报文内容。而包内容上面的信息,是包头的详细信息。 它会继续监听所有数据包,你会得到很多数据。如果您想查看特定的数据,那么您可以单击红色按钮。流量将是静止的,您可以注意时间、源、目的地、使用的协议、长度和信息等参数。要查看深入的详细信息,您可以单击该特定地址;很多信息将显示在下面。 将会有关于HTTP数据包,TCP数据包等的详细信息。红色按钮如下图所示:  Wireshark的界面分为五个部分:

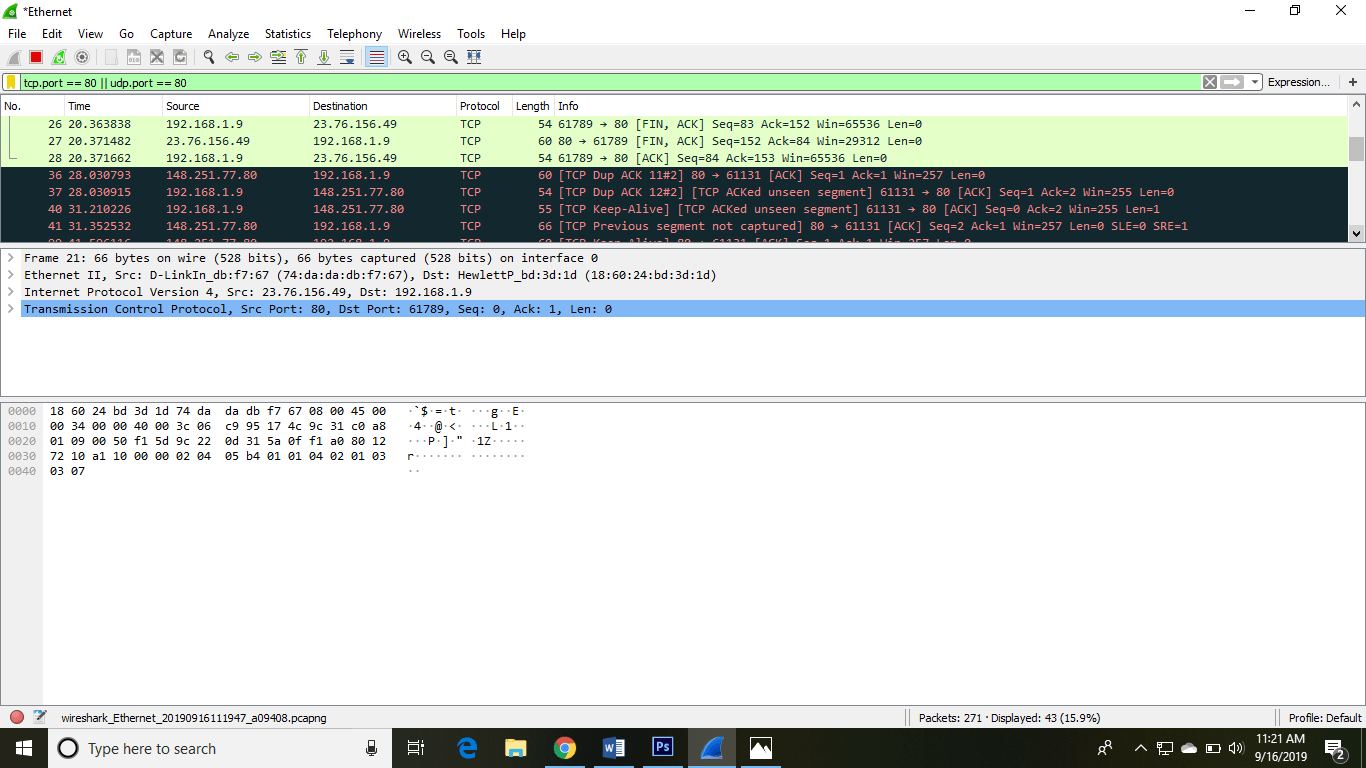

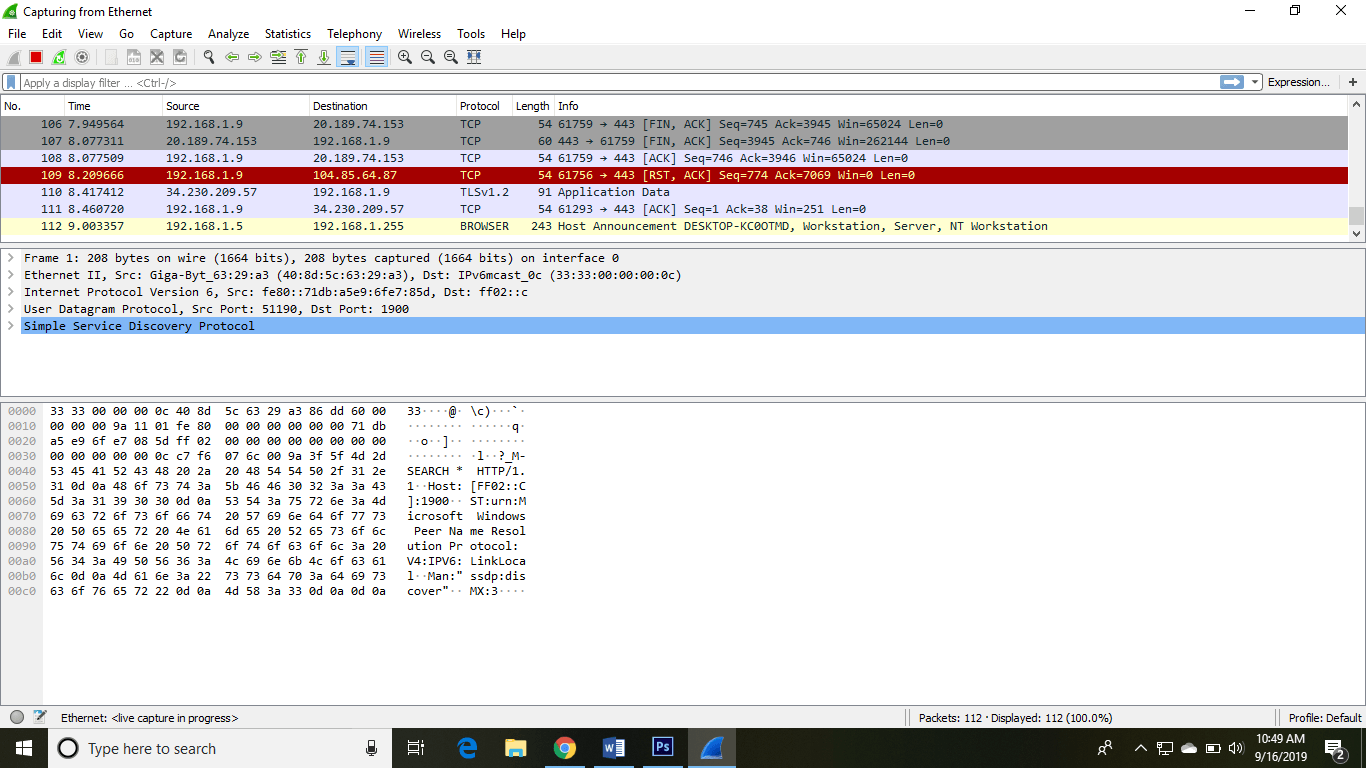

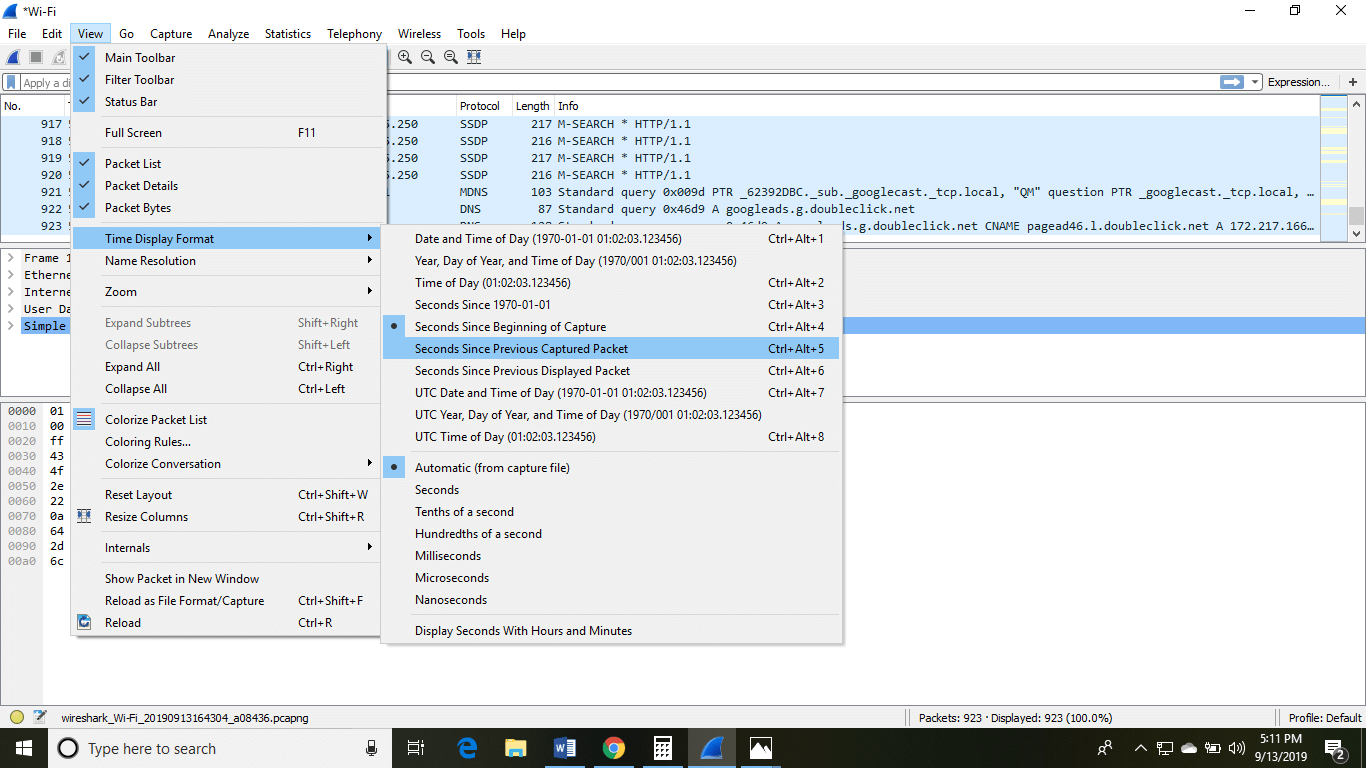

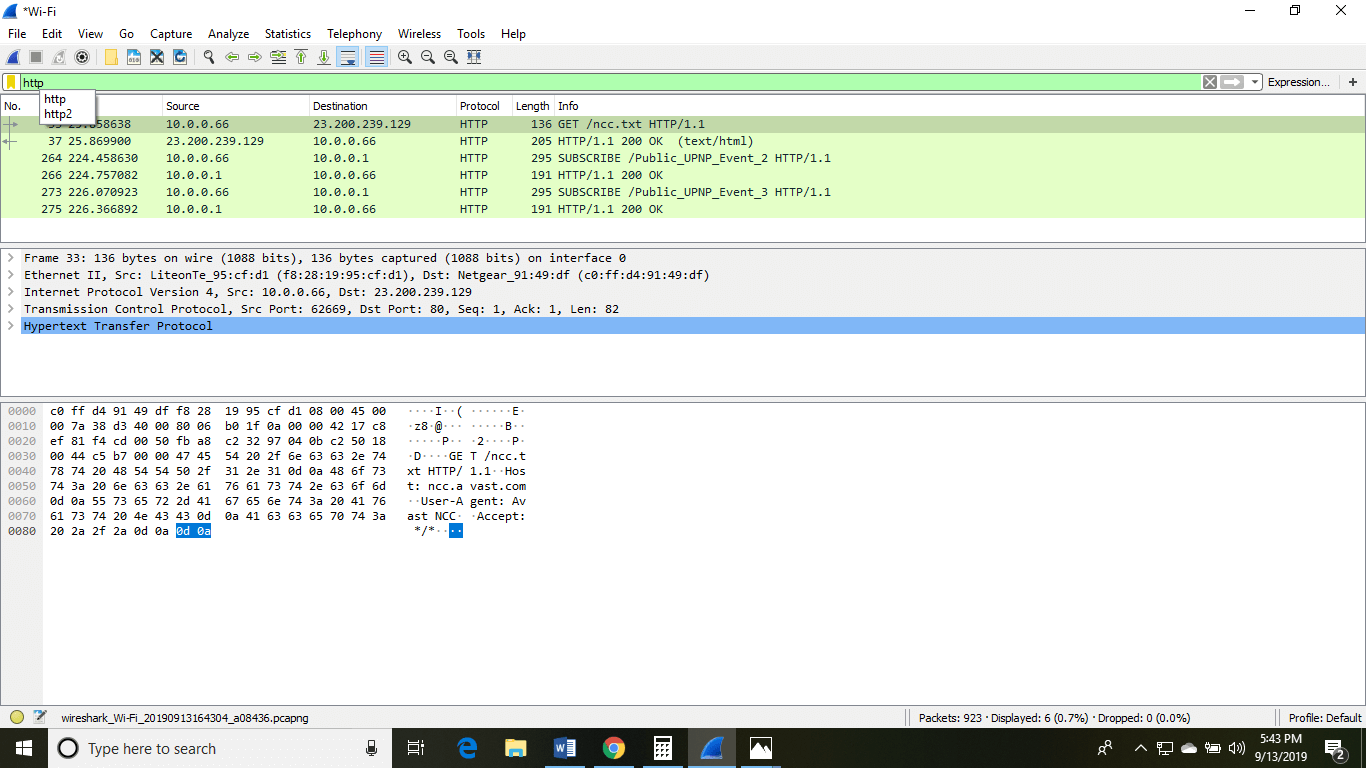

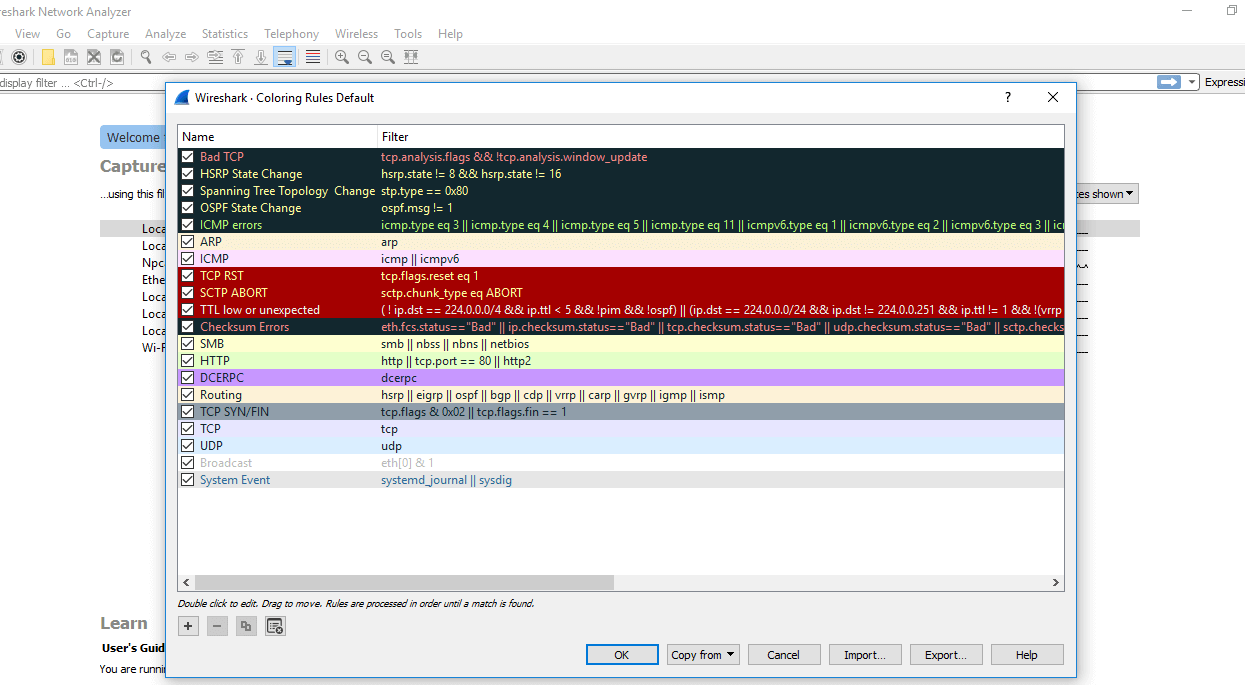

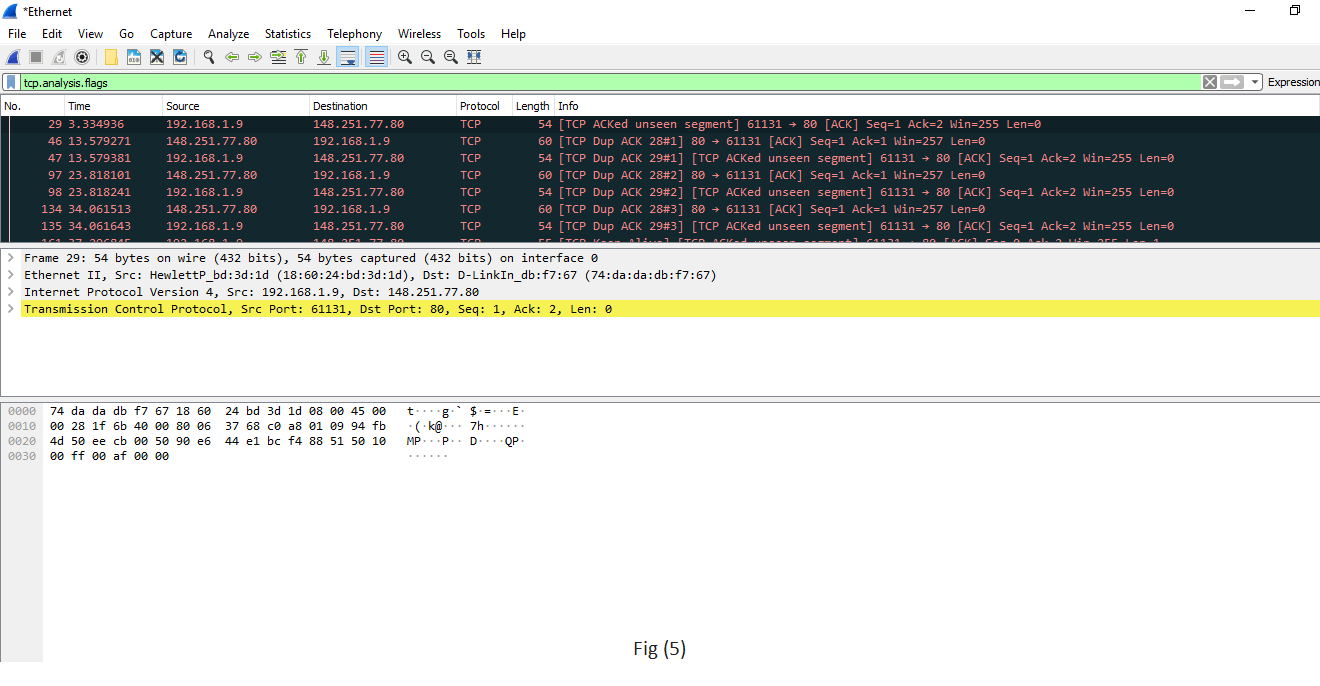

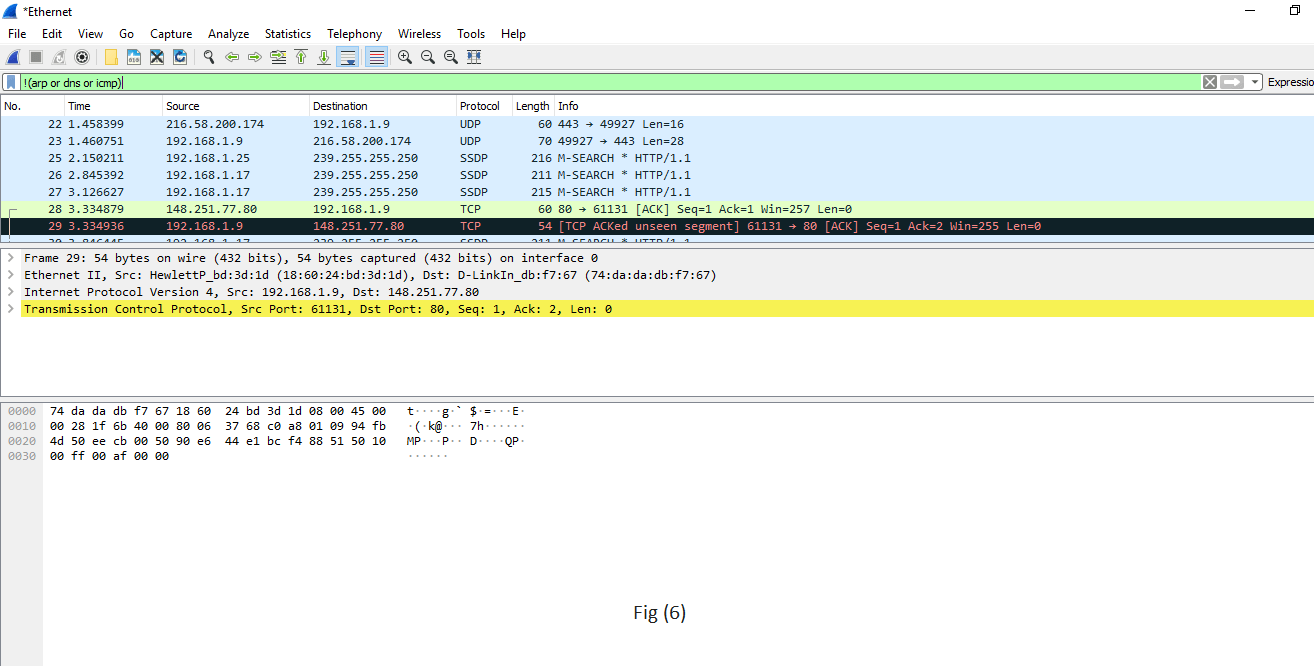

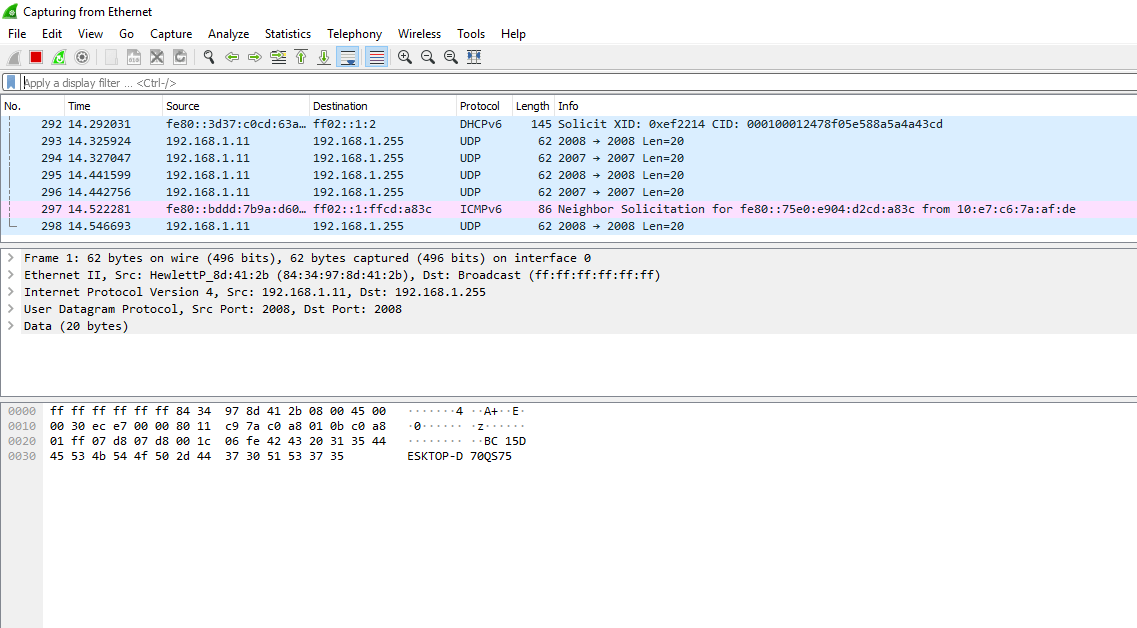

您还可以选择计算机所连接的连接。例如,在这台PC中,我们选择了当前的网络,即以太网。 连接后,你可以看到下面的流量:  在菜单栏的视图选项中,还可以更改界面的视图。您可以更改视图菜单中的内容数量。您还可以根据需求启用或禁用任何选项。  菜单栏下方有一个过滤块,可以从这里过滤大量的数据。例如,如果我们对HTTP应用筛选器,则只会列出带有HTTP的接口。  如果你想要根据源进行过滤,右键单击你想要过滤的源,选择“应用为过滤器”,然后选择“…”和过滤。 永久着色的步骤是:点击菜单栏上的“查看”选项,并选择“着色规则”。该表将如下图所示:  对于网络管理员的工作,可以考虑具备Wireshark的高级知识。因此,理解软件的概念是至关重要的。它包含这20个默认的着色规则,可以根据需要添加或删除。 选择选项'视图然后选择包列表着色’,这是习惯用语切换颜色打开和关闭. 注意:如果你不确定你的台式机或笔记本电脑的版本,那么你可以下载32位的Wireshark,它几乎可以在所有类型的计算机上运行99%现在让我们从这个基础开始 网络流量的基本概念IP地址:它是为设备在本地网络或Internet上相互通信而设计的。它用于主机或网络接口识别。它提供了主机的位置以及在该网络中建立到主机的路径的能力。互联网协议是一组预定义的规则或术语,在这些规则或术语下进行通信。IP地址类型为IPv4和IPv6.

IP地址是动态或静态分配给主机的IP地址。大多数私网用户拥有动态IP地址,而企业用户或服务器拥有静态IP地址。当设备连接到Internet时,动态地址会发生变化。 计算机端口:计算机端口与IP地址结合工作,将所有传出和传入的数据包引导到适当的位置。有一些知名的端口可以使用FTP(文件传输协议),端口为。21日,等等。所有端口的目的都是将所有数据包引导到预定义的方向。 协议:协议是一组预定义的规则。它们被认为是标准化的交流方式。最常用的协议之一是TCP / IP.它代表传输控制协议/因特网协议. OSI模型:OSI模型代表开放系统互连.OSI模型有七层,即应用层、表示层、会话层、传输层、网络层、数据链路层和物理层.OSI模型对数据在各层之间的传输和接收给出了详细的表示和解释。OSI模型在网络层上支持无连接和面向连接的通信方式。OSI模型是由ISO(国际标准组织)开发的。 Wireshark中最常用的过滤器每当我们在过滤器命令框中输入任何命令时,它就会转动绿色如果你的命令是正确的.结果红色的如果是的话不正确的或者Wireshark不识别您的命令。     下面是Wireshark中使用的过滤器列表:

Wireshark包嗅探Wireshark是一个包嗅探程序,管理员可以使用它来隔离和排除网络上的问题。它还可以用来捕捉用户名和密码等敏感数据。它也可以以错误的方式使用(黑客)来减轻掉落。 包嗅探被定义为捕获流经计算机网络的数据包的过程。包嗅探器是一种用于嗅探过程的设备或软件。 嗅探包的步骤如下:

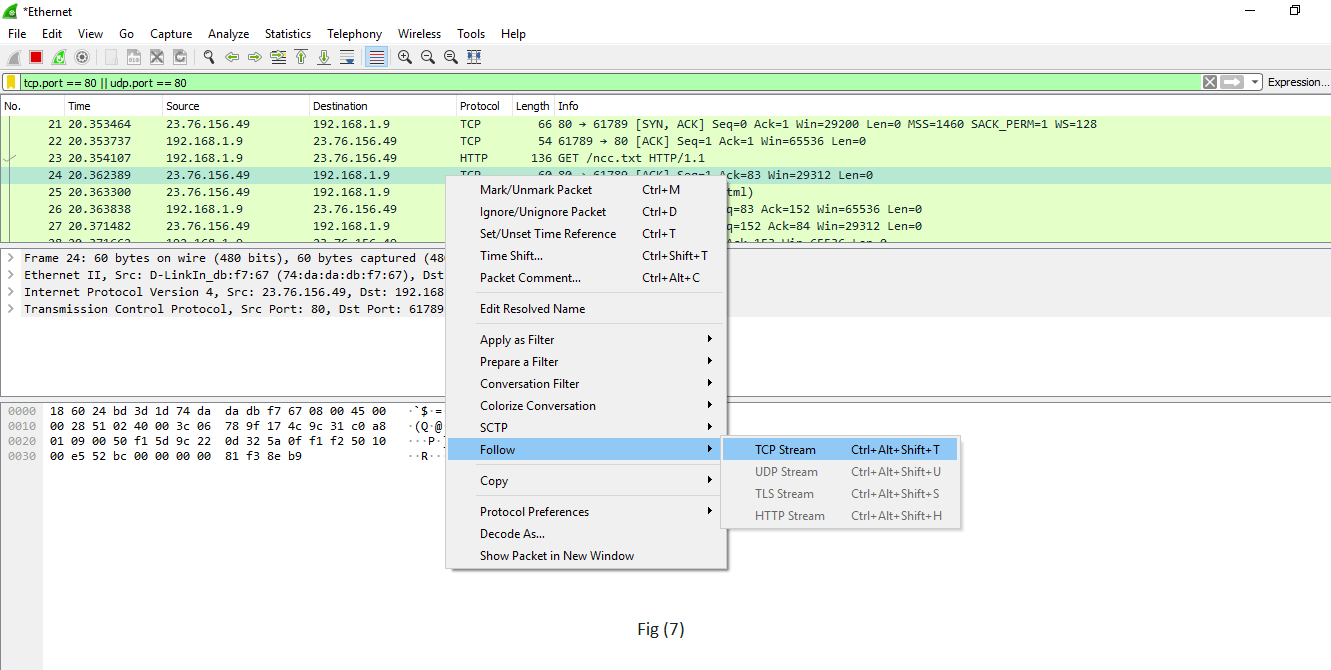

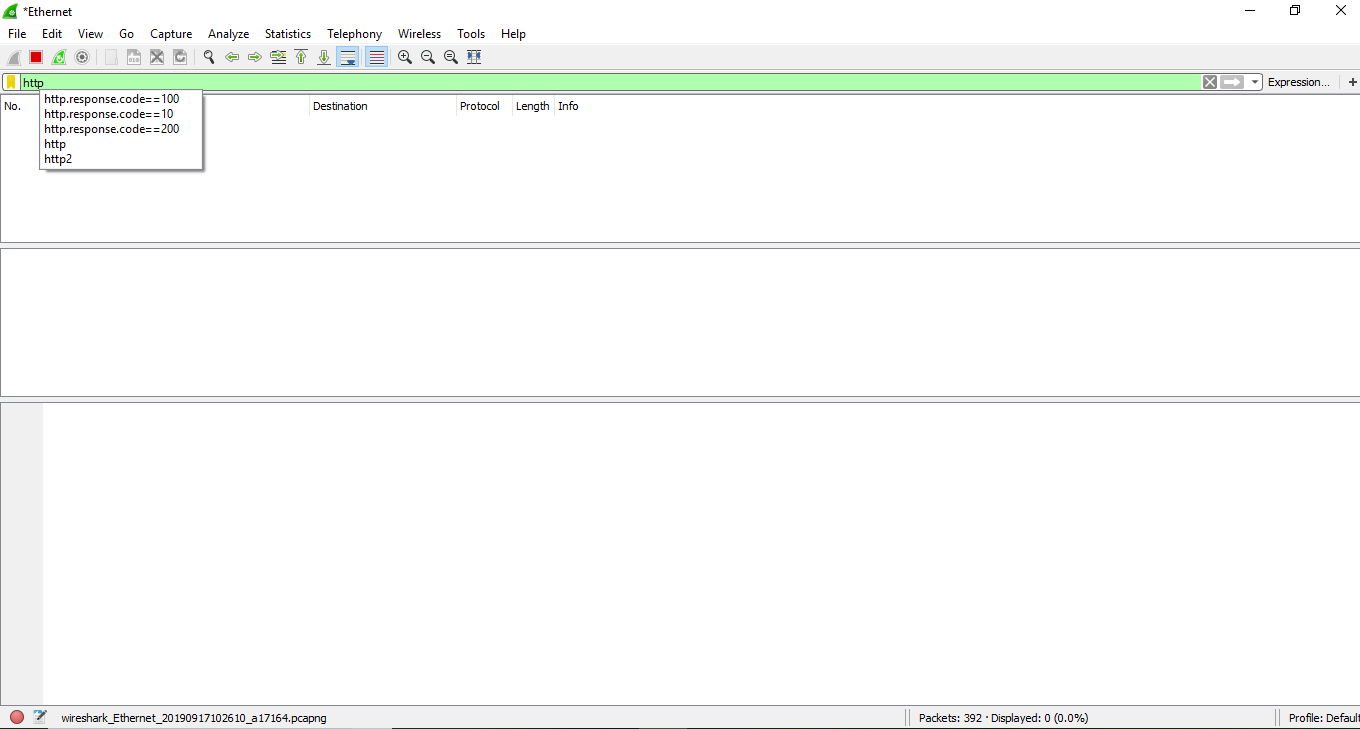

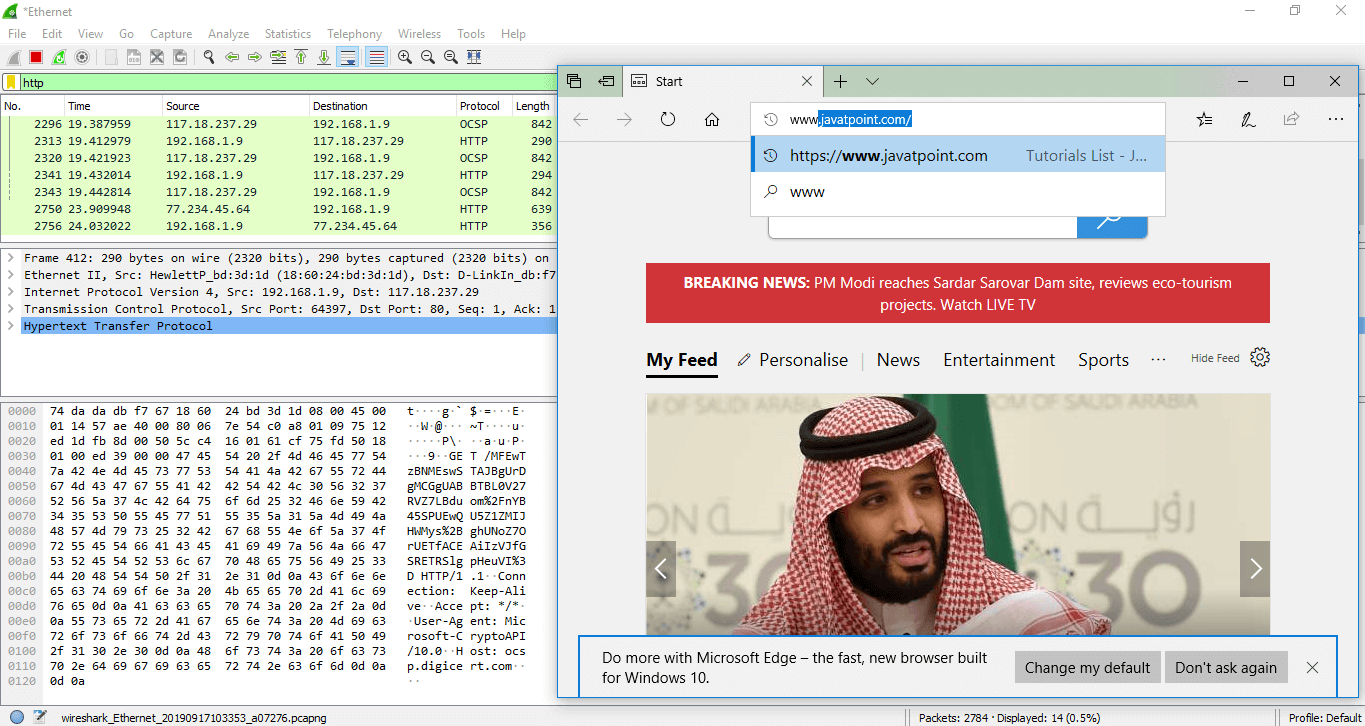

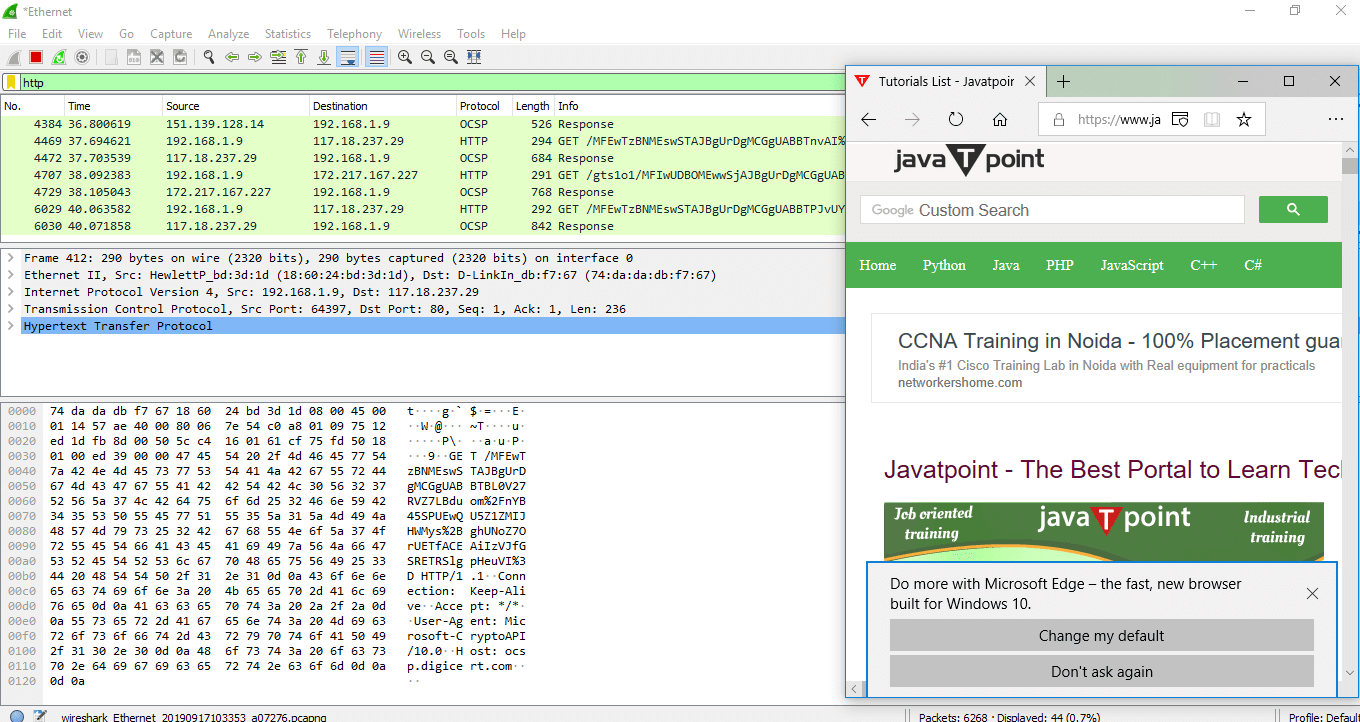

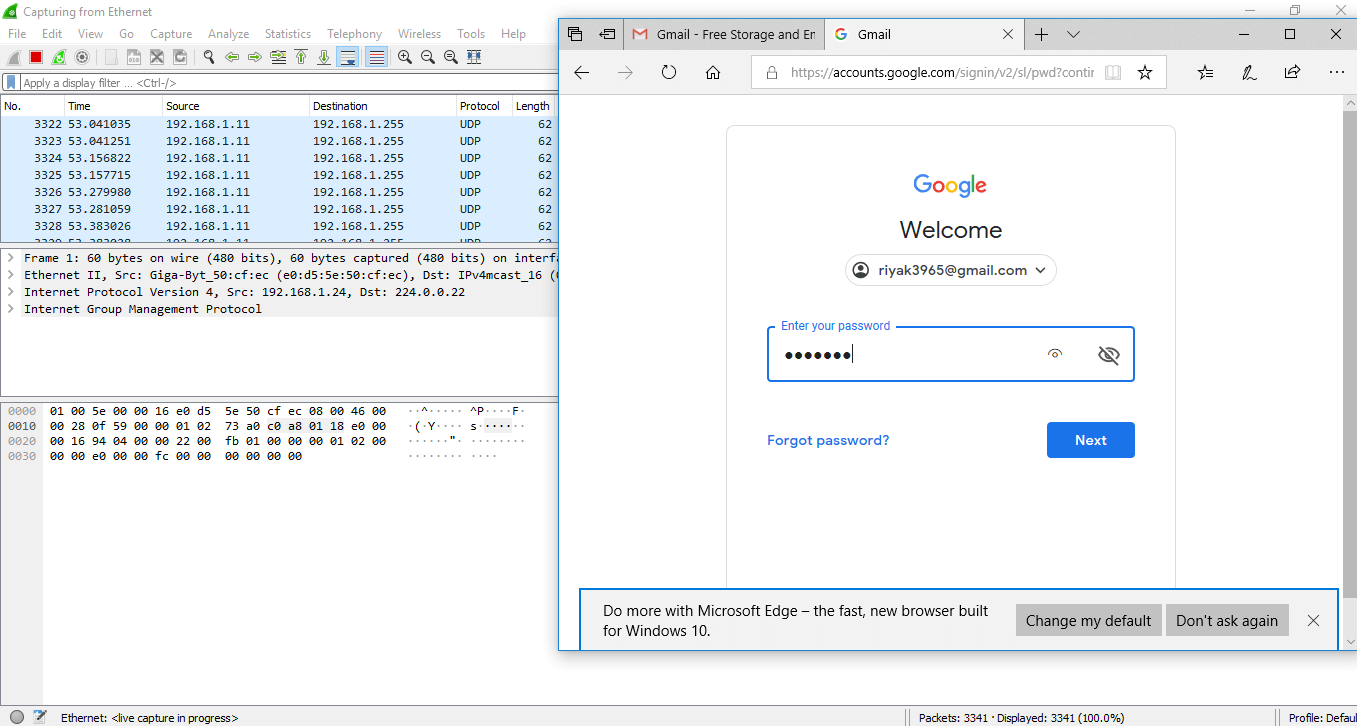

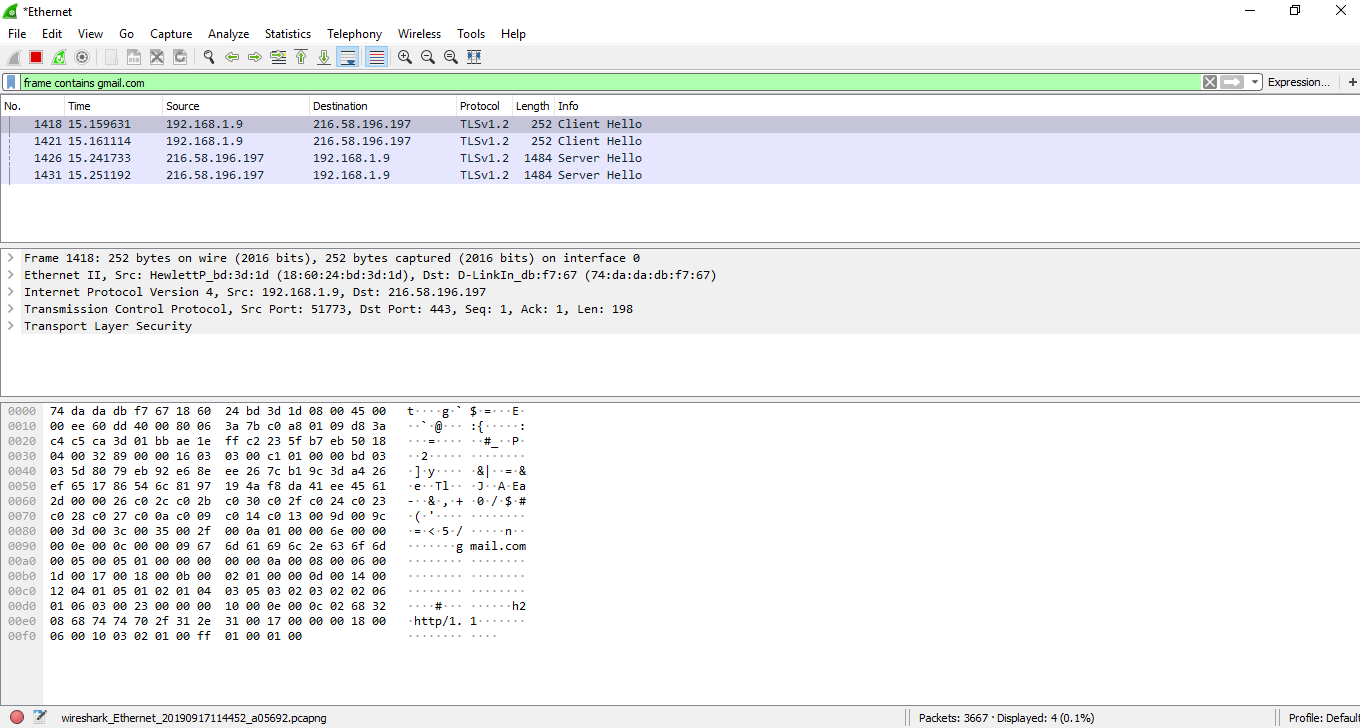

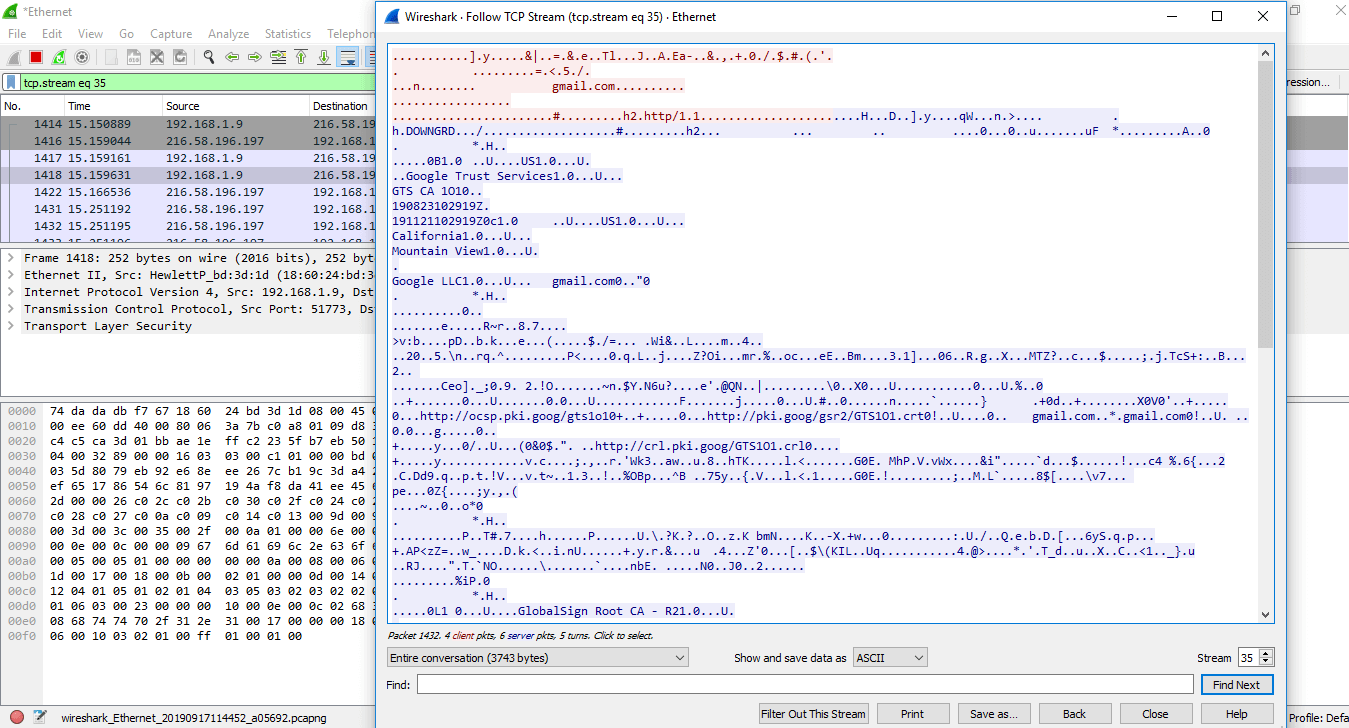

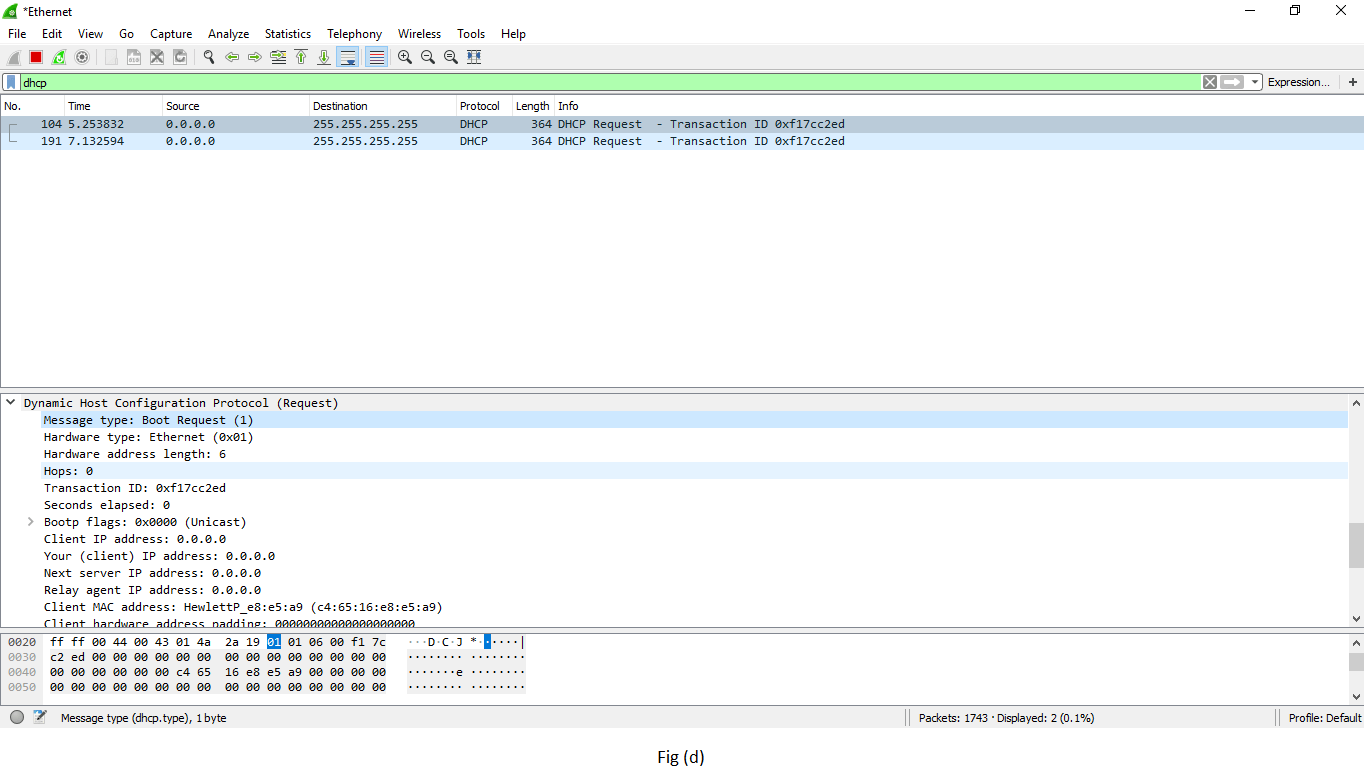

应用名称为“http”的过滤器。应用滤镜后,屏幕看起来是这样的:  以上画面为空白,即;目前没有网络流量。 打开浏览器。在这个例子中,我们打开了“Internet Explorer”。您可以选择任何浏览器。 只要我们打开浏览器,输入网站的任何地址,流量就会开始显示,数据包的交换也会开始。如下图所示:   上面解释的过程称为包嗅探. 用户名和密码嗅探它是用来知道特定网站的密码和用户名的过程。让我们以gmail.com为例。以下是步骤:

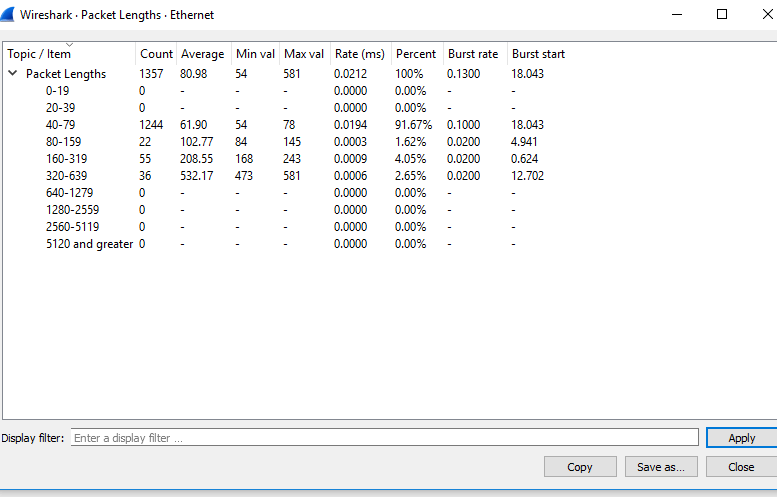

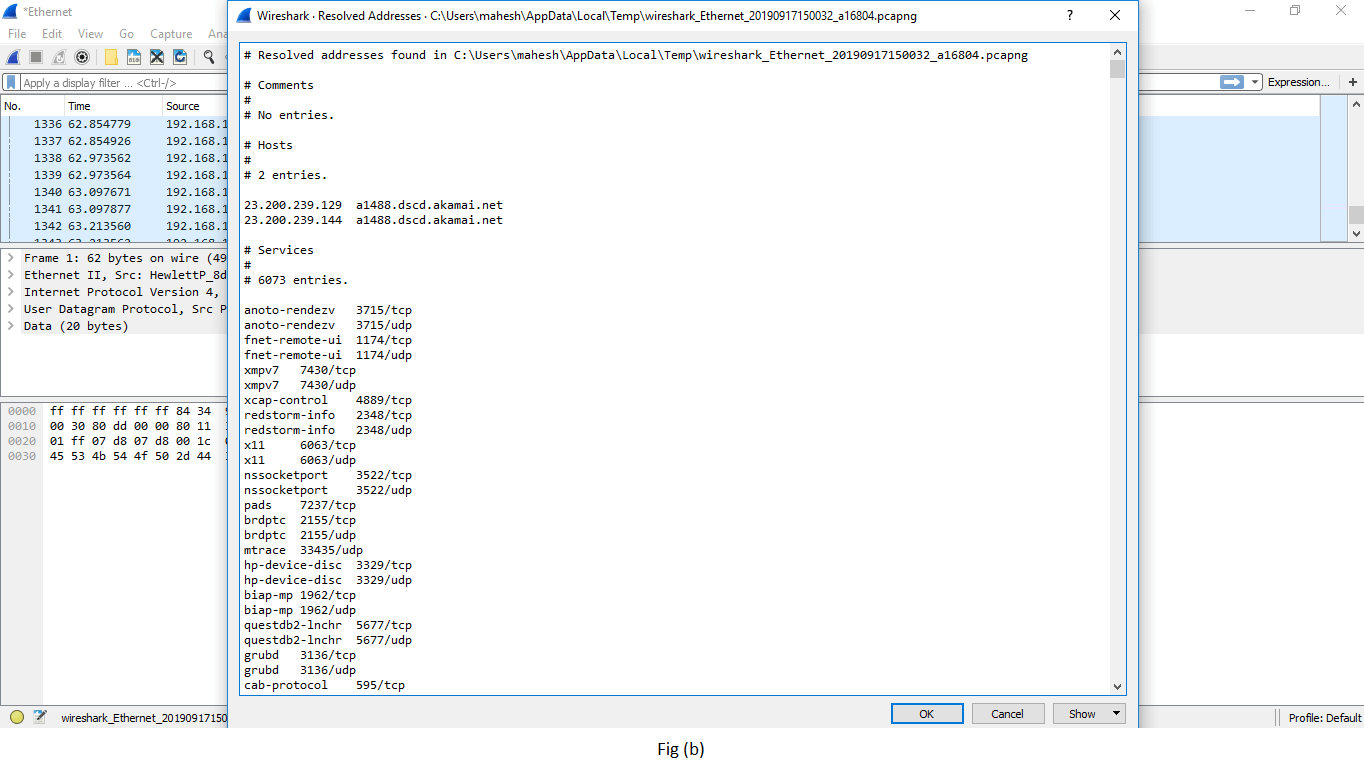

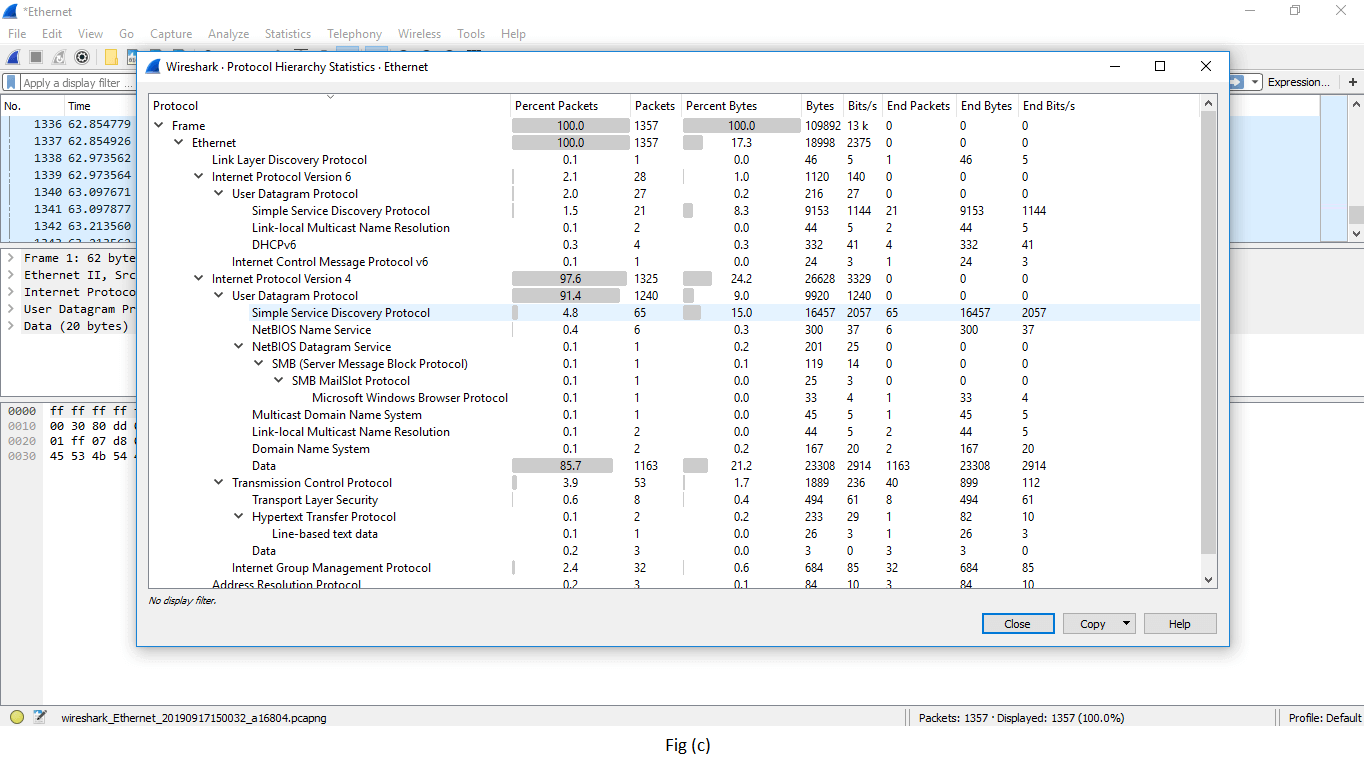

在上面所示的箭头中,“显示并另存数据为”有很多选择。这些选项是-扩展二进制编码十进制交换码等。EBCDIC用于大型机和中档IBM计算机操作系统。 Wireshark的统计数据Wireshark提供了一个广泛的统计领域。它们列在下面:    下面是Wireshark的统计数据列表和描述:

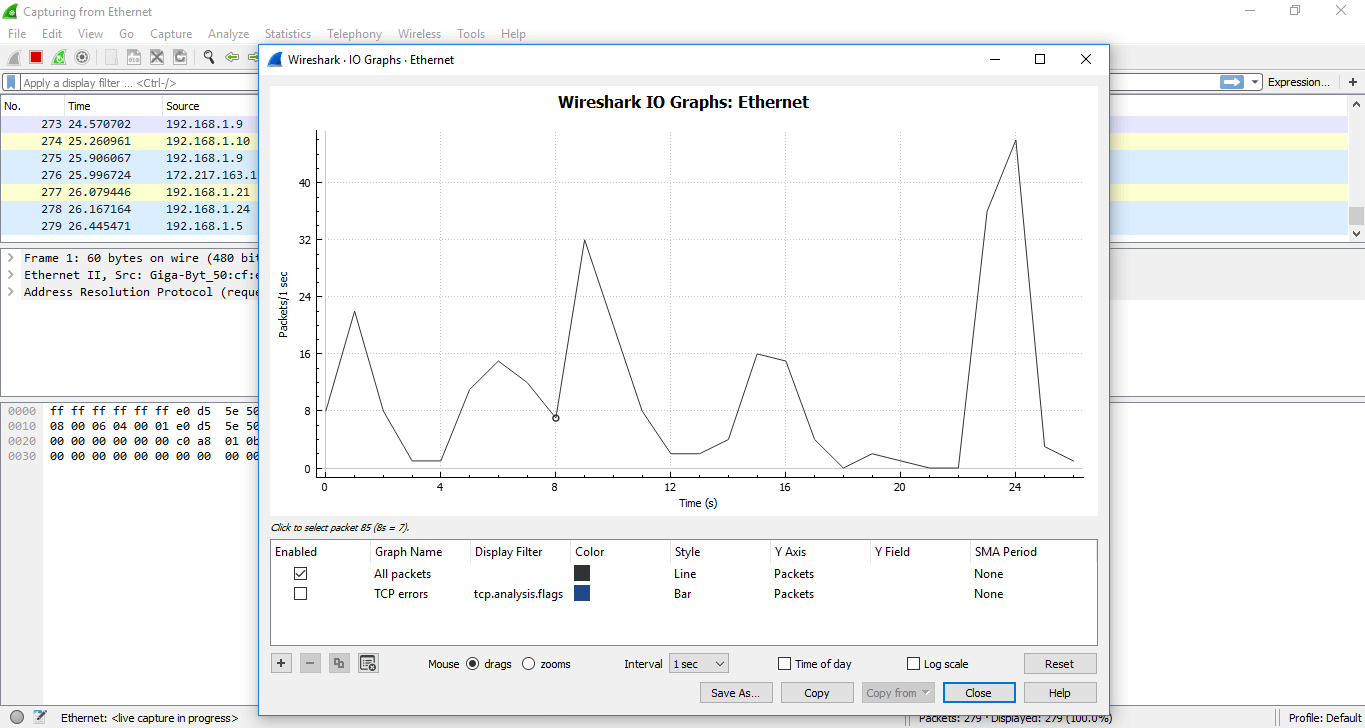

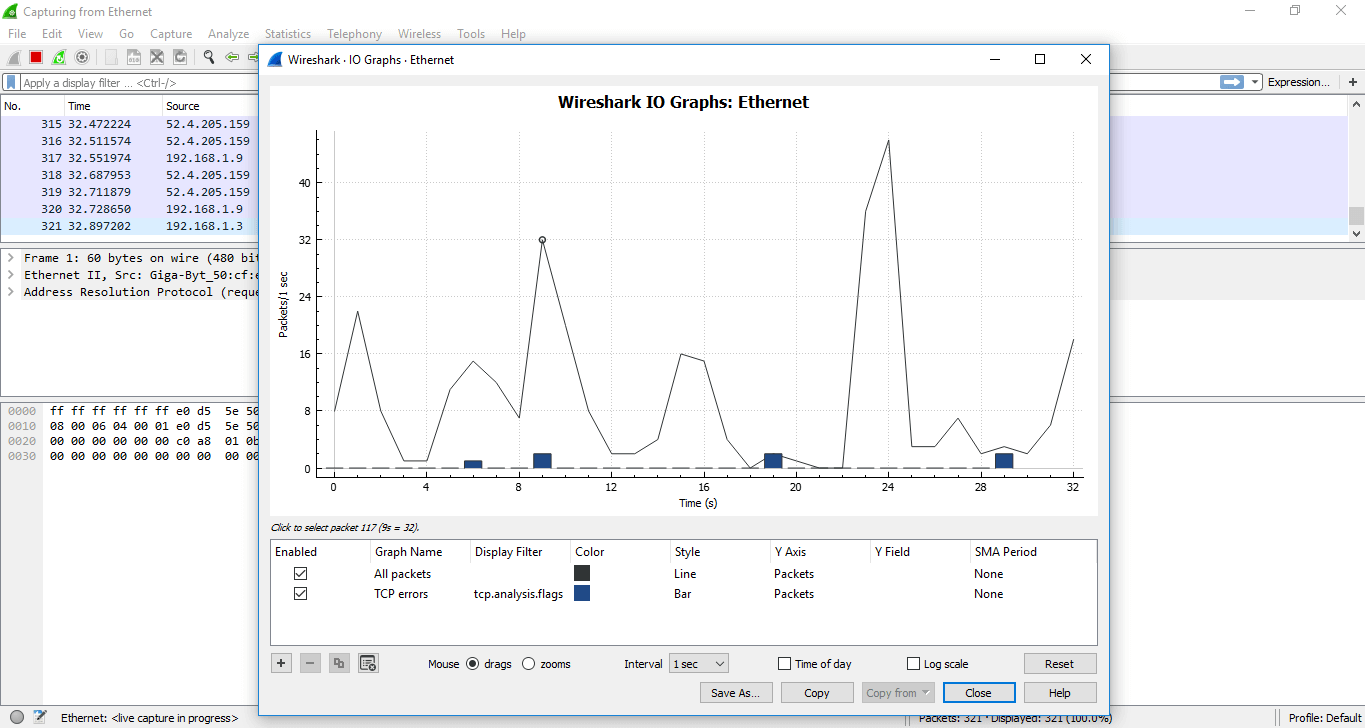

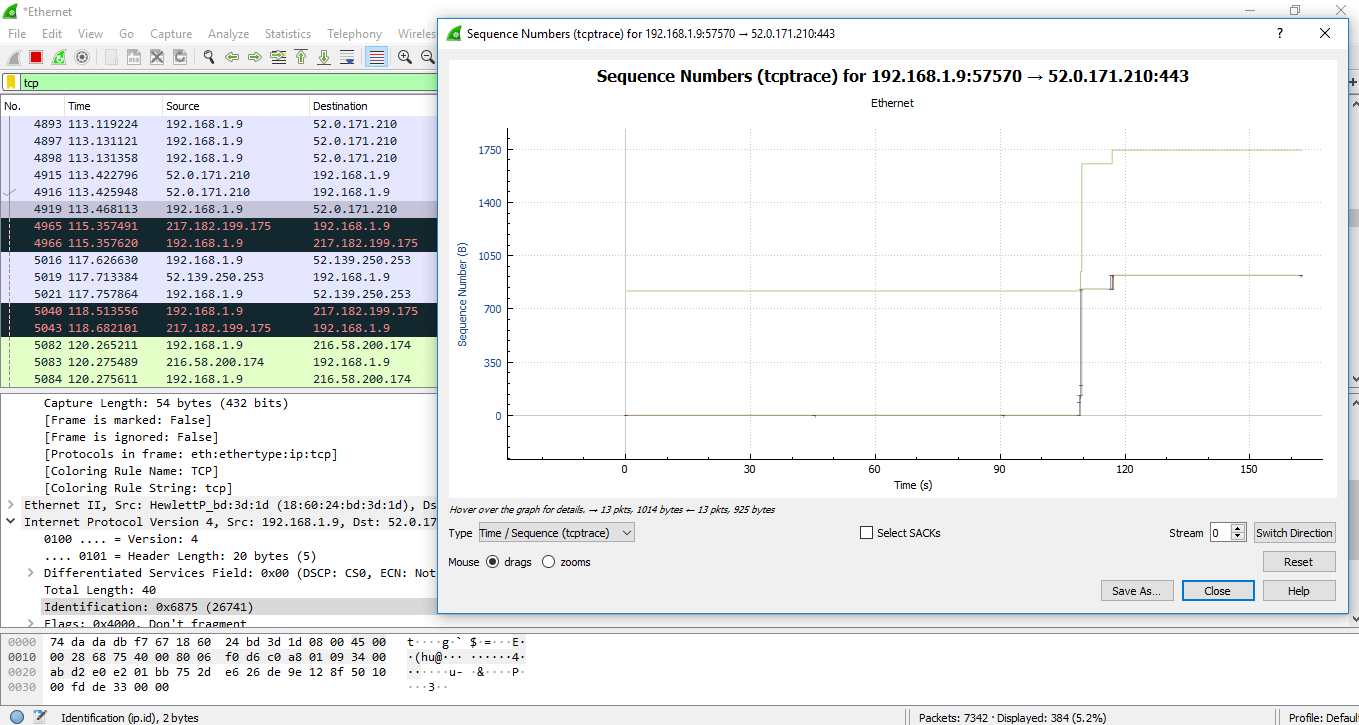

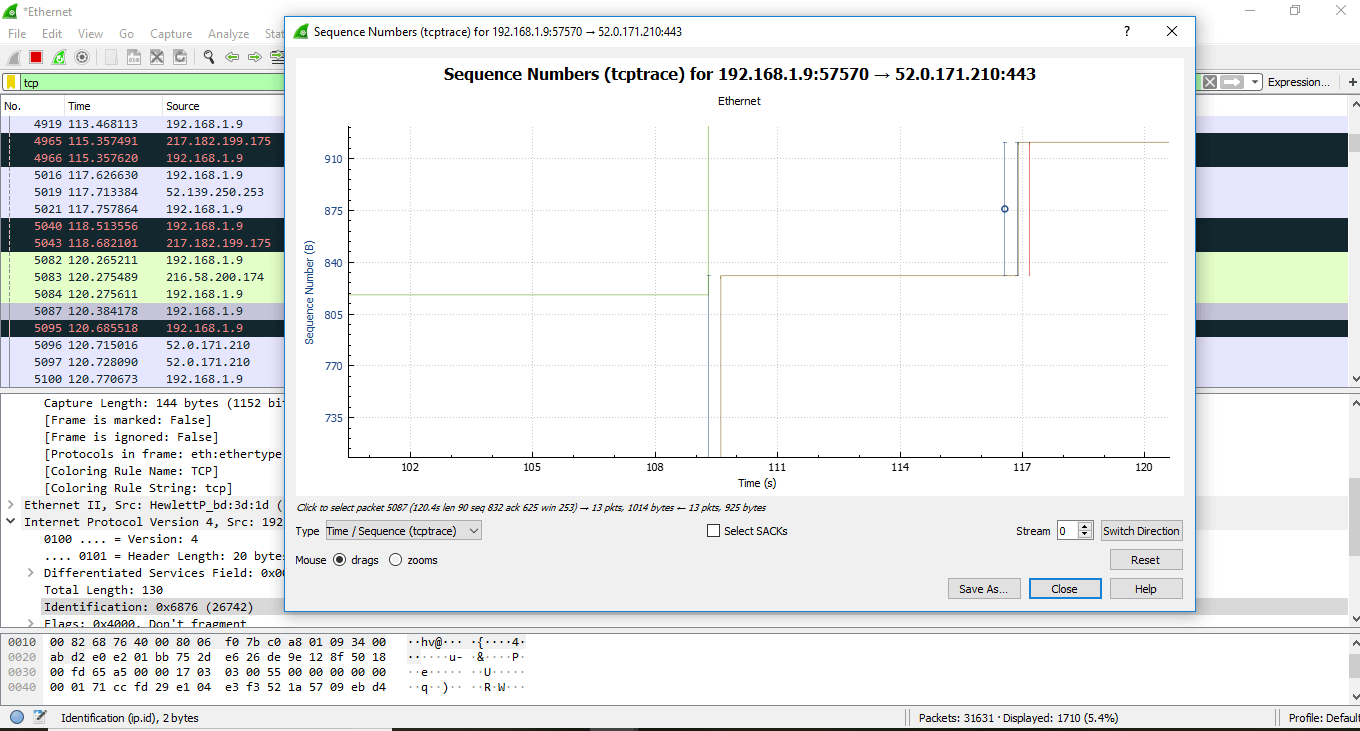

I / O图 它显示了网络流量的图形。图表将看起来类似,但根据所涉及的流量而变化。在图下面有一个表,其中有一些过滤器。使用“+”号可以添加更多的过滤器,使用“-”号可以删除现有的过滤器。你也可以改变颜色。对于每个特定的过滤器,您可以添加一个彩色层,这将增加图形的可见性。 “启用”下的勾选项,根据您的要求显示该层。 例如,我们已经应用了过滤器“TCP错误”,更改可以很容易地查看。如下图所示:  如果点击图上的特定点,就可以看到相应数据包将显示在屏幕上的网络流量。还可以对特定端口应用筛选器。 图表的另一个类别是选项"TCP流图.' 它提供了TCP序列号随时间变化的可视化。 下面是理解的步骤TCP流图:

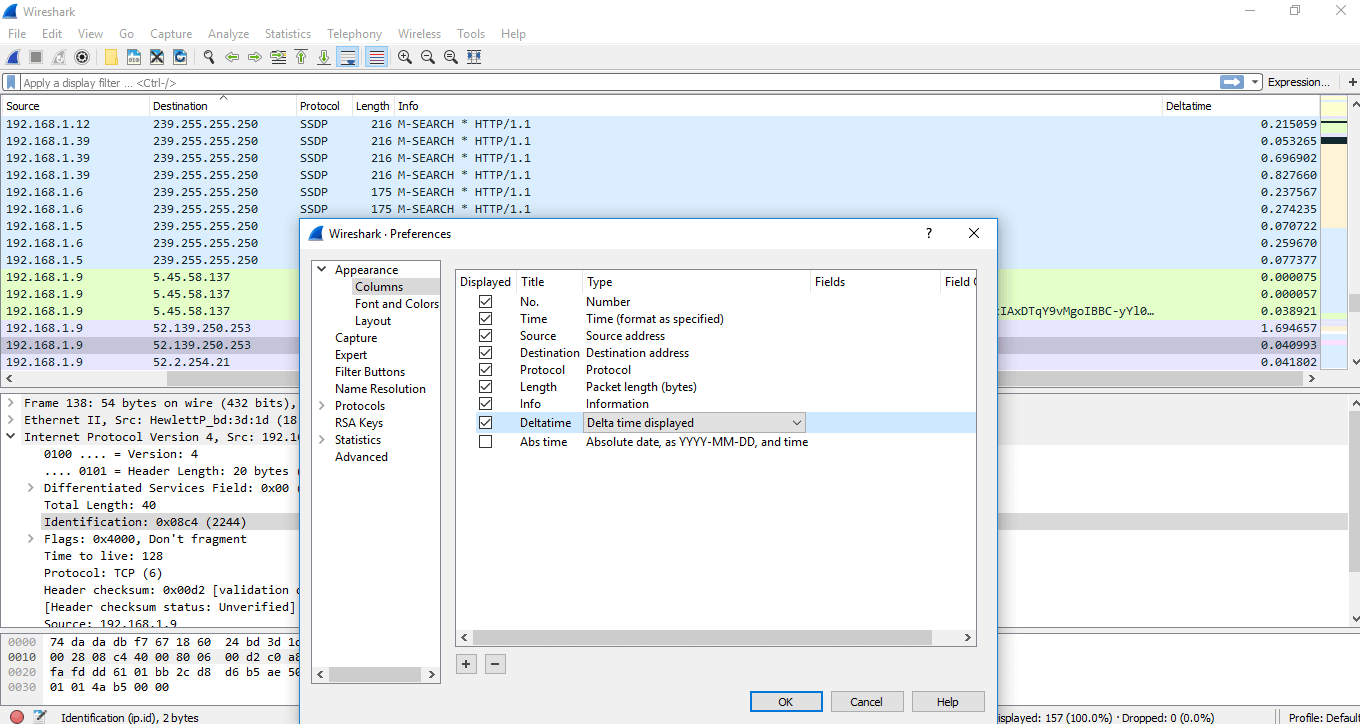

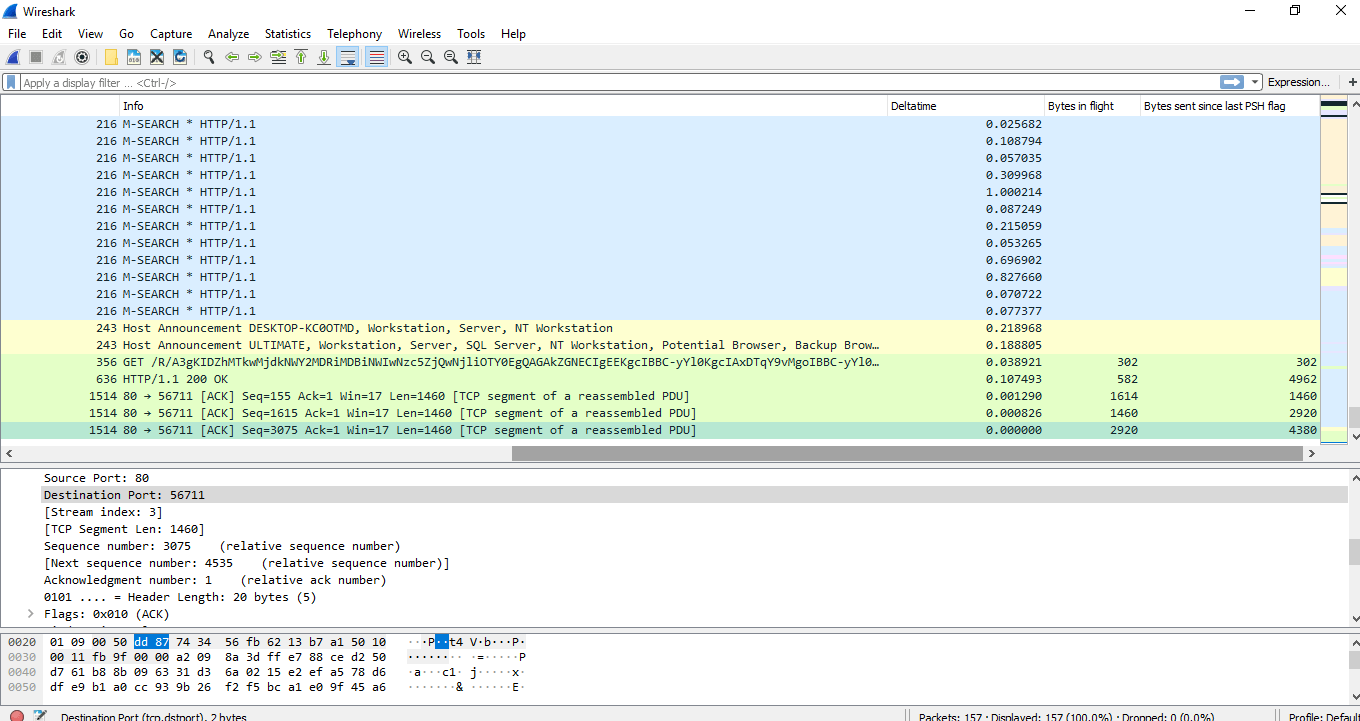

现在,当你放大图表时,你会注意到这些点的细节。所示的行是数据包。y轴上的长度表示包的大小。你还可以看到绿线上升,然后在同一水平线上。这意味着数据已被ACK(已确认)。这里向上表示有更多的数据被发送。 数据正在发送,然后是ACK,这是TCP的正确使用。这里的平线表示什么都没有发生。 上面的绿线叫做'接收窗口接收到的窗口和数据包之间的间隔,定义了接收到的缓冲区中有多少空间。  关于wireshark的事实/重要步骤/最常用以下是在现实生活中实现的事实或要点: 添加增量列:要添加任何列,步骤如下:

屏幕将会是这样的:

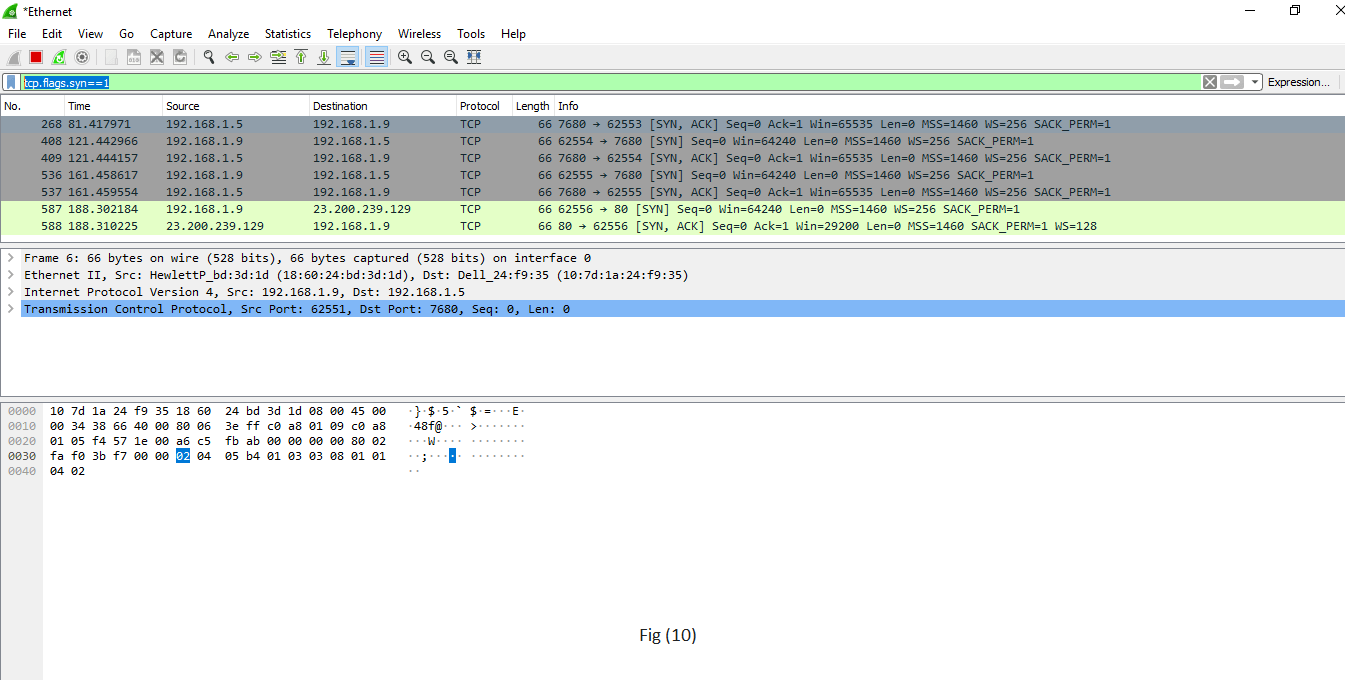

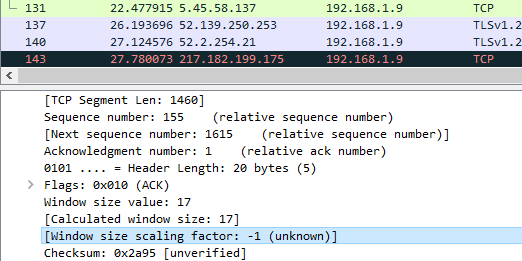

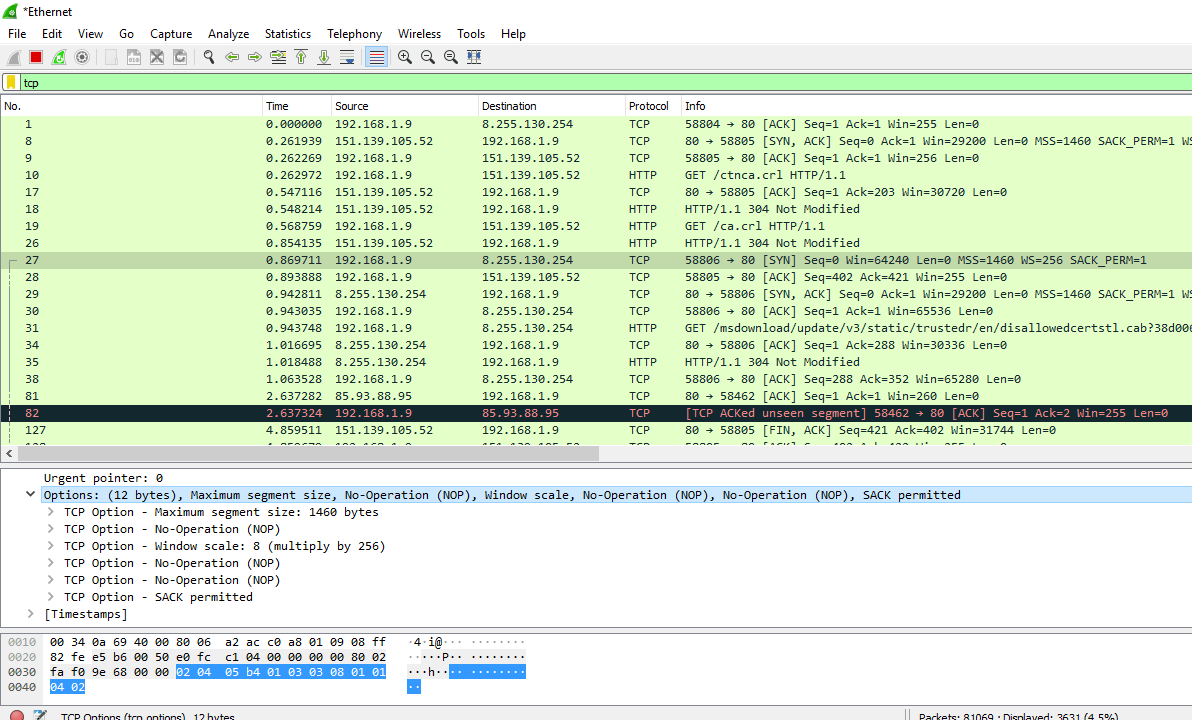

在捕获的数据包下面,您在方括号是包本身中不可用的信息。这是Wireshark为你的利益而显示的东西。如果您想从该屏幕向列区域添加任何内容,可以右键单击并选择“应用为列”。该选项将被添加到捕获屏幕。 最重要的是: 3 Way-Handshake

如果没有三次握手,则无法查看窗口缩放因子。

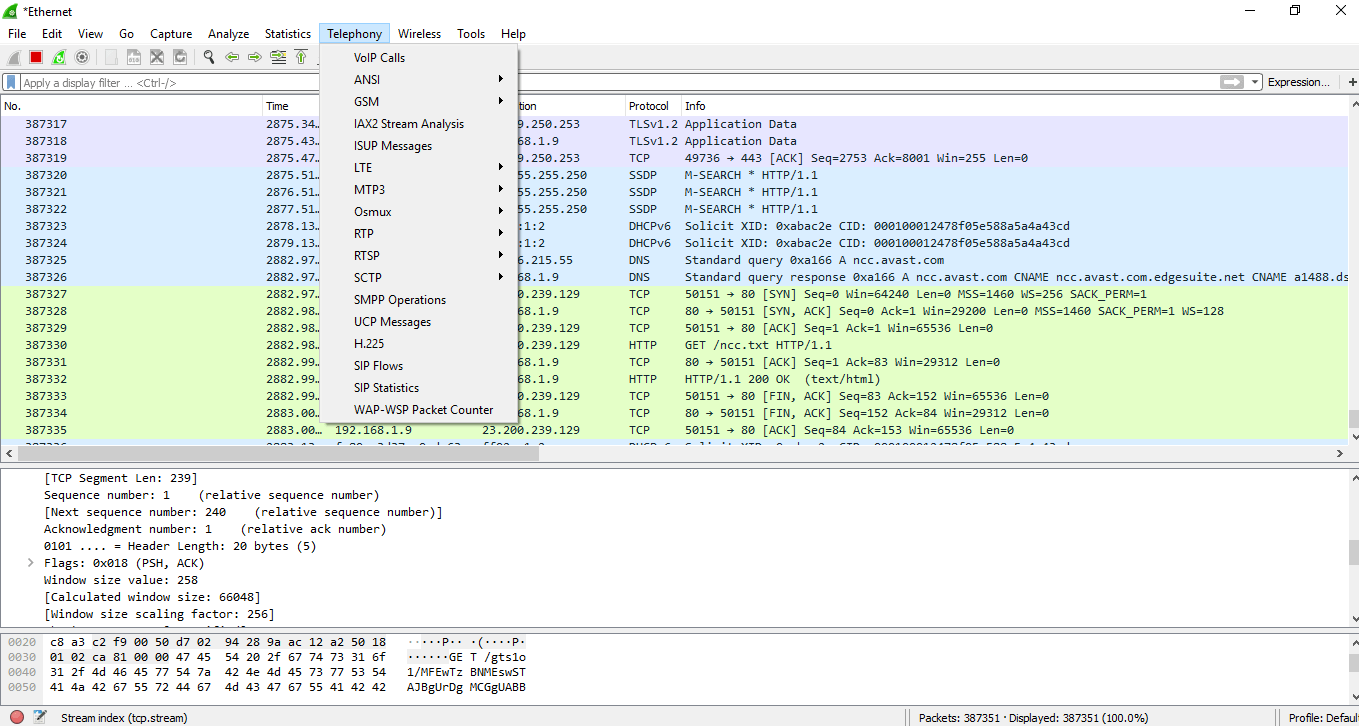

关于Wireshark的一些事实: 电话“电话”是菜单栏上的选项。如下图所示:

备选方案说明如下:

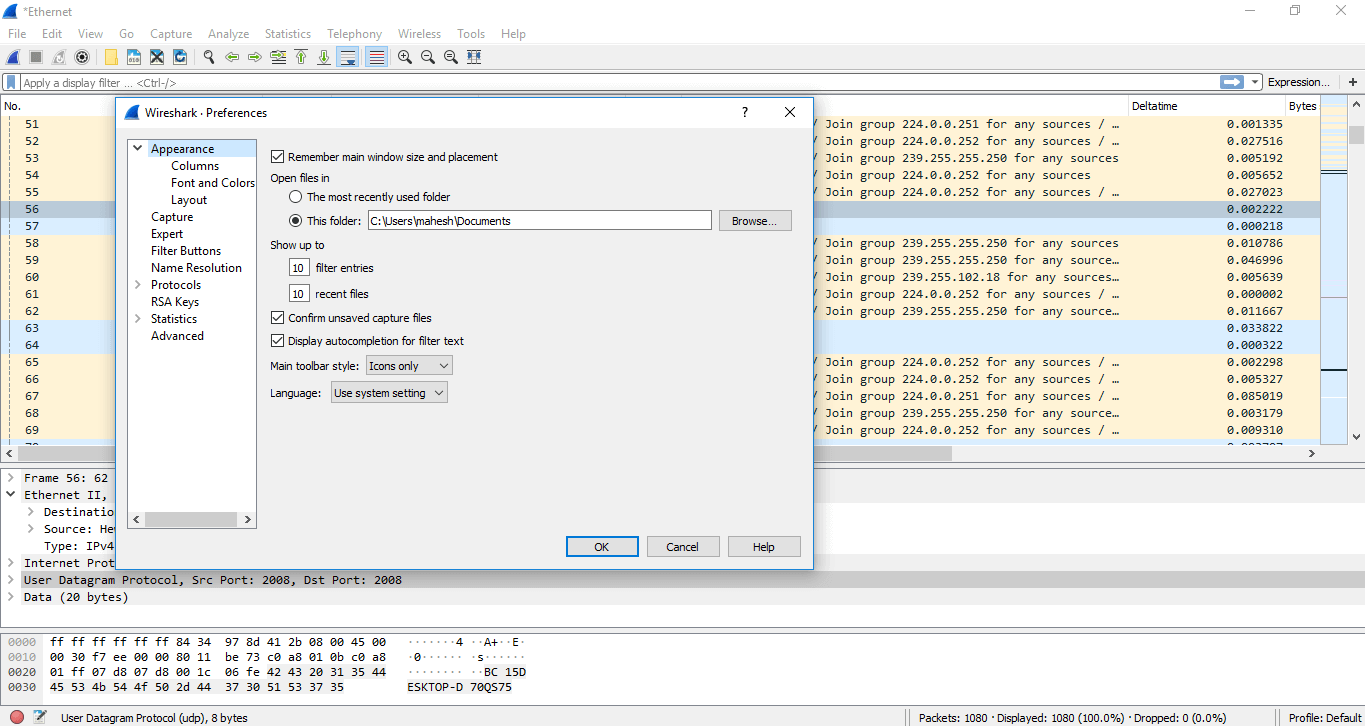

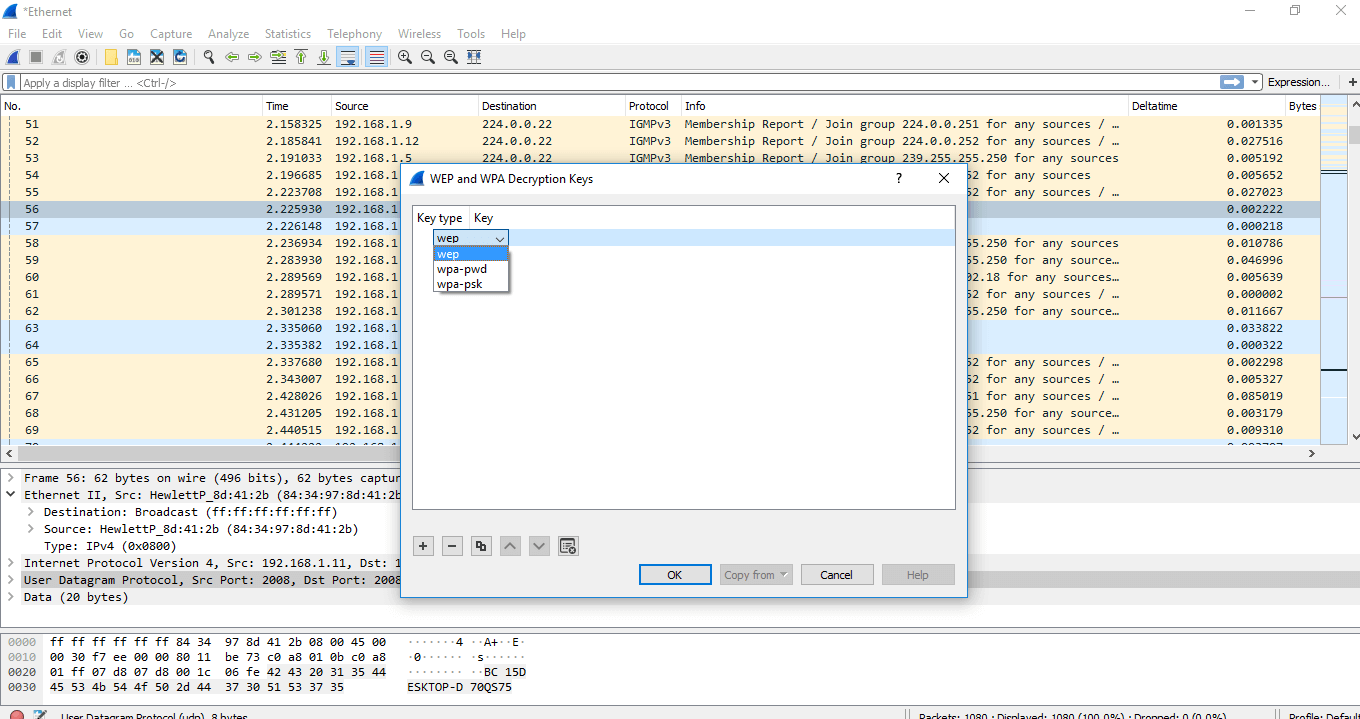

WIRESHARK解密解密过程用于将数据转换为可读格式。下面是解密过程的步骤。

|

观看视频请加入我们的Youtube频道:现在加入

观看视频请加入我们的Youtube频道:现在加入

反馈

- 将你的反馈发送至(电子邮件保护)

帮助他人,请分享